Acronis Cyber Protect utmärker sig inom fjärrövervakning och hantering av slutpunkter, särskilt för företag med IT-OT-konvergens, genom flera viktiga funktioner:

1. Centraliserad tillsyn: Tillhandahåller en centraliserad instrumentpanel för övervakning och hantering av alla endpoints, inklusive både IT- och OT-enheter, vilket ger en enhetlig bild av säkerhetsstatusen i hela företaget.

2. Aktiv övervakning: Spårar kontinuerligt hälso- och säkerhetsstatus för varje endpoint och upptäcker avvikelser som kan tyda på cyberhot eller systemfel, vilket är avgörande för operativa teknikkomponenter.

3. Automatiserade varningar: Konfigurerbara varningar meddelar IT-teamen om problem i realtid, vilket möjliggör omedelbara åtgärder för att skydda känsliga driftsystem och minska riskerna.

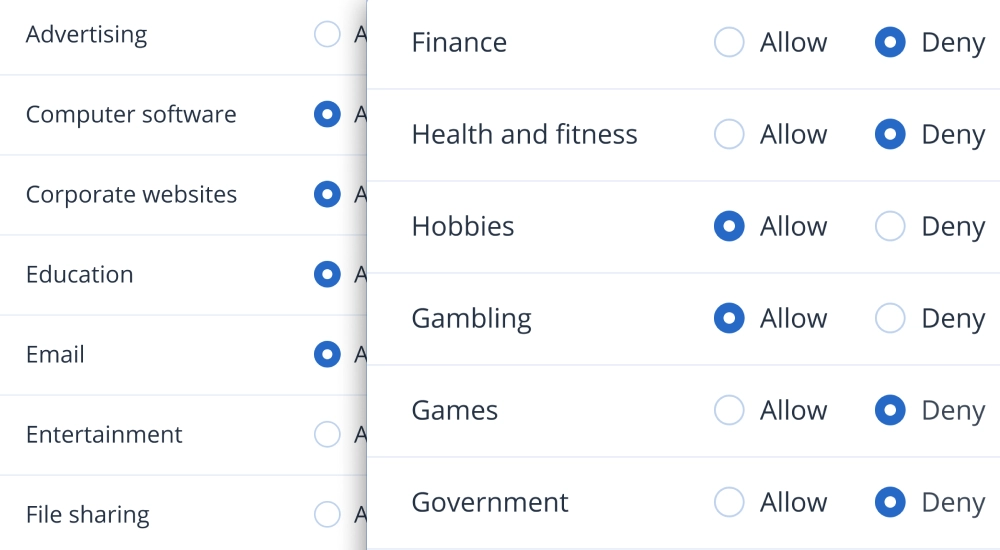

4. Genomdrivande av policy: Tillämpar säkerhetspolicyer på olika enpoints och ser till att både IT-system och operativ teknik som SCADA-system, PLC:er och andra industriella styrsystem följer samma höga säkerhetsstandarder.

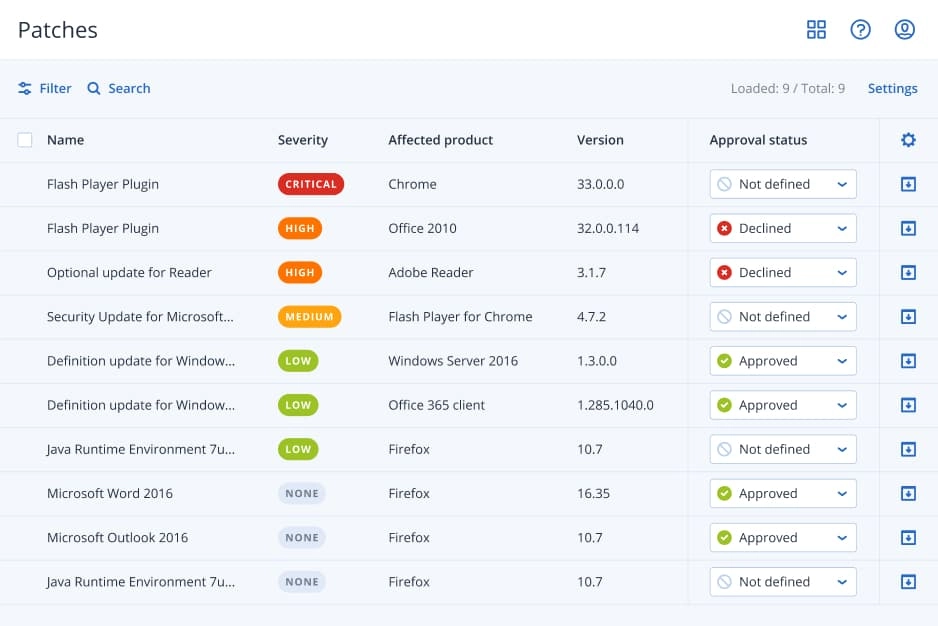

5. Patchhantering Hanterar och distribuerar patchar på distans, åtgärdar sårbarheter snabbt och ser till att både traditionella IT-miljöer och specialiserad OT-utrustning är uppdaterade med de senaste säkerhetspatcharna.

6. Fjärrhjälp: Underlättar fjärrsupport och -assistans för alla nätverkets endpoints, vilket är särskilt fördelaktigt för felsökning och underhåll av OT-enheter som ofta är distribuerade på olika platser.

7. Skalbarhet: Systemet är utformat för att växa med företaget och hantera ett växande antal slutpunkter utan att kompromissa med prestanda eller kontroll.

8. Integration med befintliga system: Integreras sömlöst med befintliga hanteringssystem och processer, vilket ger ökad synlighet och kontroll utan att störa den nuvarande verksamheten.

Genom att fokusera på dessa aspekter säkerställer Acronis Cyber Protect att företag med komplexa IT-OT-miljöer effektivt kan övervaka, hantera och skydda sina endpoints från en enda plattform, vilket minskar komplexiteten och förbättrar driftseffektiviteten.