Surmonter la complexité croissante des infrastructures informatiques et la sophistication des cyberattaques nécessite une solution de sauvegarde complète afin de préserver la sécurité de toutes les données.

- Plus de 25 plates-formes protégéesProtégez vos données dans tous les types d'environnements : physiques, virtuels, cloud et mobiles.

- Restauration rapide et fiableBénéficiez d'une restauration rapide et fiable de vos applications, systèmes et données sur n'importe quel terminal en cas d'incident.

- Protection contre les ransomwaresProtégez vos données grâce à une protection intégrée contre les ransomwares reposant sur l'apprentissage automatique et à la notarisation par blockchain.

- Stockage flexibleParvenez au parfait compromis entre valeur des données, infrastructure et respect de la réglementation grâce aux options de stockage flexibles. Développez-vous facilement en utilisant le stockage qui répond à vos besoins : NAS, SAN, disques, Acronis Cloud ou tout cloud privé ou public, tel que Azure, AWS ou Google.

- Migration depuis et vers n'importe quel environnementAcronis stocke les données dans un format de sauvegarde unifiée, afin que vous puissiez les restaurer facilement sur n'importe quelle plate-forme, quel que soit le système source. Réduisez les risques et la surcharge informatique en migrant les machines virtuelles entre différents hyperviseurs et depuis/vers des machines physiques (P2V, V2V, V2P et P2P) ou le cloud (P2C, V2C, C2C, C2V et C2P).

- Acronis Universal RestoreLimitez les interruptions d'activité coûteuses en restaurant les systèmes Windows et Linux sur du matériel différent, y compris des environnements physiques, virtuels et cloud à l'état brut. En résolvant les problèmes de compatibilité, la technologie Acronis Universal Restore assure une migration système rapide et aisée en quelques clics.

- Restauration instantanée AcronisBénéficiez des meilleurs objectifs de délai de restauration (RTO) du marché grâce au démarrage immédiat de votre sauvegarde en tant que machine virtuelle Windows ou Linux directement depuis l'espace de stockage. Les machines virtuelles seront opérationnelles en quelques secondes, tandis que la technologie Acronis Instant Restore déplace les données vers l'hôte en arrière-plan, en toute transparence.

- Déduplication de blocs de taille variableProtégez davantage de systèmes tout en réduisant l'impact sur la capacité de stockage sur disques et la bande passante réseau, en capturant uniquement les blocs contenant des données modifiées depuis la sauvegarde précédente. La déduplication Acronis Cyber Backup réduit l'espace de stockage utilisé en détectant les données en double et en n'en conservant qu'une copie.

- Protection des données sur plus de 25 plates-formesAcronis Cyber Protect simplifie la protection des données pour plus de 25 plates-formes et systèmes informatiques multigénérationnels, en centralisant la protection des serveurs, des machines virtuelles, des ordinateurs, des environnements cloud et même des appareils mobiles. Toute nouvelle application ou tout nouveau terminal est automatiquement protégé, offrant ainsi une protection continue et complète des données.

- Surveillance de l'intégrité des disquesLimitez les pertes de données imprévisibles et améliorez de manière proactive la disponibilité en surveillant l'intégrité des disques. S'appuyant sur un modèle d'apprentissage automatique basé sur des rapports S.M.A.R.T. et différents paramètres de système d'exploitation, Acronis Cyber Protect peut vous signaler un problème de disque avant qu'il n'ait un impact. Vous pouvez ainsi prendre les mesures préventives nécessaires pour protéger vos données.

- UniqueAnalyse antimalware des sauvegardesAcronis Cyber Protect vous garantit de toujours pouvoir vous restaurer en cas de logiciel malveillant. Il analyse vos sauvegardes à la recherche de malwares en analysant de façon centralisée l'ensemble des sauvegardes. Acronis Cyber Protect détecte ainsi les infections par malware pour une restauration de la sauvegarde garantie sans malware.

- UniqueRestauration sécuriséeL'image d'un système d'exploitation ou les applications contenues dans une sauvegarde peuvent être infectées par un malware et provoquer ainsi une réinfection perpétuelle si elles sont restaurées sans éradiquer le malware. La suppression du malware détecté et l'application des dernières définitions antimalware lors de la restauration permettent aux utilisateurs de rétablir l'image du système d'exploitation en toute sécurité, ce qui réduit le risque de réinfection.

- UniqueCarte de protection des donnéesRenforcez la sécurité des données critiques grâce aux rapports de conformité des données, associés à une carte de protection des données. Bénéficiez d'informations détaillées sur les données stockées et utilisez la classification automatique des données pour surveiller l'état de protection des fichiers importants. Une alerte indiquant si les fichiers sont ou non sauvegardés vous est envoyée, afin de renforcer la sécurité de vos données.

- UniqueÉlaboration de listes d'autorisation d'applications basées sur le contenu des sauvegardesLes listes d'autorisation globales traditionnelles sont souvent inefficaces lorsqu'il s'agit de gérer des applications personnalisées. Acronis Cyber Protect analyse les sauvegardes avec des technologies antimalware, y compris l'apprentissage automatique et les analyses comportementales, permettant une liste d'autorisations précises de vos applications uniques, minimisant ainsi les faux positifs.

- UniqueCollecte de données d'investigation numériqueAssurer la conformité réglementaire et mener des investigations internes peut s'avérer particulièrement coûteux. Grâce au mode d'investigation numérique intégré à Acronis Cyber Protect, vous pouvez simplifier les analyses futures en collectant des preuves numériques, par exemple les vidages mémoire et les informations sur les processus, à partir des sauvegardes de disques individuels.

- UniqueRestauration en un seul clicPermet une restauration rapide et fiable de systèmes entiers en un seul clic, y compris une restauration sur système nu sur du matériel différent. Elle est si simple et intuitive que les utilisateurs peuvent lancer la restauration sans dépendre du service informatique, ce qui réduit considérablement les interruptions d'activité et la charge de travail de l’équipe informatique.

- Stockage immuableAssurez l’intégrité des données de sauvegarde et des comptes de sauvegarde eux-mêmes avec un stockage immuable, en empêchant les modifications ou les suppressions par toute entité non autorisée, y compris les logiciels malveillants, pendant une période personnalisable. Cela renforce votre défense contre les ransomwares, assurant des points de restauration fiables toujours disponibles.

Upcoming events

Étendez votre protection

- Acronis Cyber Disaster RecoveryAssurez la continuité des activités avec une solution à la demande qui restaure rapidement les données, en tout lieu et toutes circonstances

- Acronis Cloud StorageSécurisez votre sauvegarde hors site dans le cloud, pour une protection des données et une reprise d'activité après sinistre fiables

Solution de sauvegarde et de restauration professionnelle primée

Acronis Cyber Protect

Protégez votre entreprise contre toutes les menaces

À partir de 70,99 €

Besoin d'aide ?

Questions fréquentes (FAQ)

Est-il possible de restaurer la sauvegarde d'une machine physique en tant que machine virtuelle ?

Oui. Acronis Cyber Protect permet de migrer une machine physique vers une machine virtuelle. Cette opération est possible si au moins un agent pour VMware ou Hyper-V est installé ou enregistré.Comment configurer une sauvegarde vers le cloud ?

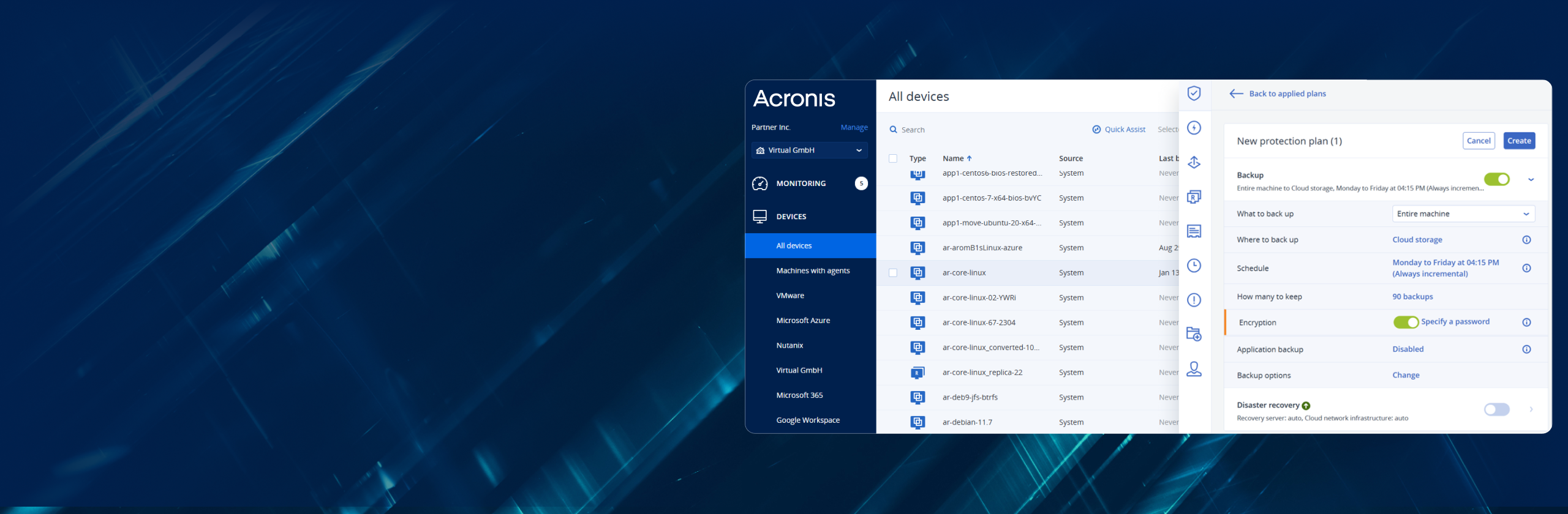

Un abonnement Acronis Cloud Storage actif est nécessaire pour une sauvegarde sur le cloud.

Créez un nouveau plan de sauvegarde, puis, dans le champ « Où sauvegarder », choisissez « Stockage dans le cloud ».

Pourquoi la sauvegarde est-elle importante pour les entreprises ?

Les attaques sophistiquées de ransomware et les violations de données très médiatisées sont devenues une partie constante du paysage de la cybersécurité, renforçant ainsi l’importance d’une sauvegarde de données sensible.

Bien que les grandes entreprises soient une cible toujours tentante, les pirates ciblent souvent les petites et moyennes entreprises (PME). À mesure que les entreprises deviennent de plus en plus dépendantes des données chaque année, elles doivent implémenter des méthodologies solides et fiables pour assurer la sécurité des données afin de garantir des processus commerciaux sans entrave et une source de revenus stable.

Même si les cyberattaques sont une menace principale pour les données de l’entreprise, la protection des données ne consiste pas seulement à protéger les données contre des tiers malveillants. Parfois, même la stratégie de protection des données la plus complète peut être violée. Il est impératif de vous assurer que votre entreprise dispose de solutions adéquates pour restaurer les données critiques le plus rapidement possible parce que vous n'êtes pas en mesure de prédire quand la perte de données aura lieu. C’est pourquoi la sauvegarde des données et la reprise après sinistre sont aussi essentielles que la protection des données.

Voici les principales raisons pour lesquelles les entreprises de toutes tailles ont besoin d’une sauvegarde de données et d’une stratégie de restauration fiables.

- Des cyberattaques en constante évolution

Les cyberattaques perturbent les opérations commerciales et peuvent endommager les actifs et infrastructures informatiques critiques. Alors que les grandes entreprises peuvent avoir les ressources et le budget nécessaires pour se remettre d'une grave atteinte à la protection des données, les PME ont quant à elles souvent plus de mal quand elles sont confrontées à de tels scénarios. Selon le rapport sur l’état de la cybersécurité de l’Institut Ponemon, les PME du monde entier ont fait état de statistiques alarmantes ces dernières années.

– 45 % des PME déclarent ne pas disposer de mesures de sécurité suffisantes pour limiter les attaques.

– 66 % des PME ont subi au moins une cyberattaque au cours des 12 derniers mois.

– 69 % des PME déclarent que les cyberattaques sont de plus en plus ciblées.

Les types d’attaques les plus courants ciblant les PME sont le phishing/l’ingénierie sociale (57 %), les terminaux compromis ou volés (33 %) et le vol d’identifiants (30 %).

- La prévention des menaces ne fonctionne pas toujours

La prévention proactive des menaces nécessite des solutions de sécurité réseau, des outils automatisés de gestion des correctifs et des configurations spécifiques de pare-feu. Les entreprises doivent par ailleurs également utiliser de solides outils d’atténuation des pertes de données. Comme aucune organisation n’est à l’abri du vol de données ou du chiffrement par ransomware, les entreprises doivent faire un effort supplémentaire pour renforcer leurs centres de données et garder les attaquants à distance.

Mais un rapport de Nationwide Insurance montre que 68 % des PME ne comptent pas sur un plan de reprise après sinistre. Sans stratégie de RAS, les entreprises sont exposées à des catastrophes naturelles, à des processus opérationnels entravés, à des interruptions d'activité des serveurs et à d’autres scénarios de perte de données.

- La perte de données peut nuire à la réputation de votre marque

En plus de la perte de données et de l’arrêt des processus commerciaux, les violations de données peuvent entraîner la méfiance des clients. Votre réputation sera probablement gravement affectée si vos clients sont conscients que votre entreprise a perdu des données, en particulier les leurs données. Une mauvaise réputation peut éloigner les clients de vos services et avoir un impact sur la productivité, car les nouveaux collaborateurs peuvent hésiter (ou refuser) de rejoindre vos rangs.

- Les catastrophes naturelles sont incontrôlables

La perte de données se présente sous de nombreuses formes. Bien que vous puissiez mettre en œuvre une prévention proactive des menaces, une protection contre les ransomwares et une excellente hygiène en matière de cybersécurité parmi les employés, les catastrophes naturelles peuvent décimer votre centre de données sur site. Les PME et les entreprises doivent se préparer aux incendies, aux inondations, aux tremblements de terre et à d’autres catastrophes naturelles qui pourraient arrêter leurs processus opérationnels et centres de données.

Quelles sont les trois méthodes les plus courantes pour la sauvegarde des données d’entreprise ?

Il existe trois méthodes principales de sauvegarde des données : la sauvegarde complète, incrémentielle et différentielle. Il est important, avant de choisir la stratégie de sauvegarde de données la plus optimale pour les besoins et les préférences de votre entreprise, de connaître les avantages et les inconvénients de chaque approche de sauvegarde.

- Sauvegarde complète des données

Une sauvegarde complète des données crée une copie complète de toutes les données sur un appareil ou un système, y compris les fichiers, les documents, dossiers, configurations du système d’exploitation, applications, calendriers, etc., indépendamment des sauvegardes ou des circonstances précédemment créées.

La copie complète des données est sauvegardée et transférée vers un stockage sécurisé, sur site (stockage local), hors site (stockage à distance) ou dans le cloud. Les sauvegardes complètes prennent plus de temps, mais sont plus pratiques pour la reprise d'activité après sinistre car elles contiennent l’ensemble des données de l’environnement cible.

Les sauvegardes complètes fournissent en règle générale la protection la plus complète contre les pertes de données critiques mais doivent être effectuées régulièrement, selon un calendrier soigneusement déterminé, pour optimiser le temps et les ressources. Chaque stratégie de sauvegarde repose toutefois sur au moins une sauvegarde complète créée initialement. Vous pouvez par la suite combiner des sauvegardes complètes hebdomadaires ou mensuelles avec des sauvegardes incrémentielles ou différentielles.

Bien que les sauvegardes complètes soient en principe plus faciles à effectuer, elles présentent plusieurs inconvénients qu'il convient de garder à l’esprit.

Tout d'abord, les sauvegardes complètes sont celles qui utilisent le plus d'espace de stockage par rapport aux deux autres méthodes. Donc si vous dépendez d'un stockage physique, vous pourriez avoir besoin de matériel supplémentaire pour stocker et sauvegarder des ensembles entiers de données de façon sécurisée. Deuxièmement, les sauvegardes complètes nécessitent, en fonction de la taille et des préférences de votre entreprise, une bande passante importante et un temps de mise en œuvre considérable.

Les deux autres approches, c'est-à-dire les sauvegardes incrémentielles et différentielles, sont des sauvegardes partielles de données qui dépendent d'au moins une sauvegarde complète dans le stockage. Elles sont similaires mais présentent une différence considérable.

- Sauvegarde incrémentielle des données

Les sauvegardes incrémentielles nécessitent que les utilisateurs créent au moins une sauvegarde complète au préalable. Les sauvegardes incrémentielles ultérieures stockeront par la suite uniquement les données modifiées depuis la dernière sauvegarde complète ou incrémentielle.

Étant donné que les sauvegardes incrémentielles ne stockent que les altérations (modifications) des données déjà sauvegardées, elles nécessitent le moins d’espace de stockage possible. Cela permet d’augmenter les vitesses de sauvegarde et nécessite moins de ressources pour sa réalisation. Les sauvegardes incrémentielles sont toutefois les plus longues à restaurer. Si une organisation a besoin de restaurer l'ensemble de la sauvegarde de son système, les équipes responsables doivent d'abord restaurer la sauvegarde complète cible, puis toutes les sauvegardes incrémentielles, dans l'ordre.

Si une ou plusieurs sauvegardes incrémentales sont endommagées, corrompues ou perdues, le processus de reprise d'activité après sinistre devient beaucoup plus compliqué (voire impossible).

- Sauvegarde différentielle des données

Comme la sauvegarde incrémentale, la sauvegarde différentielle nécessite également au moins une sauvegarde complète créée au préalable. Une entreprise peut alors lancer des sauvegardes différentielles pour inclure toutes les données modifiées (fichiers, dossiers, applications) depuis la dernière sauvegarde complète. Comme les sauvegardes différentielles sont cumulatives, une combinaison de sauvegardes complètes et différentielles inclut tous les fichiers de l’ensemble de données de l’entreprise (les données modifiées et inchangées).

Les sauvegardes différentielles nécessitent plus de bande passante réseau et d’espace de stockage que les sauvegardes incrémentielles, car elles impliquent des volumes de données plus importants. Elles permettent cependant des restauration plus rapides. Une entreprise n’aurait besoin que de la sauvegarde initiale complète et de la dernière sauvegarde différentielle pour récupérer tout son système.

Quels sont les types de données critiques que toute entreprise devrait sauvegarder ?

Les entreprises traitent différents types de données critiques. Ces données doivent rester confidentielles et être facilement accessibles et restaurables. Les sociétés doivent envisager de sauvegarder tous les types de données ci-dessous pour protéger l'intégralité de leurs données.

- Brevets et propriété intellectuelle (PI)

Les entreprises doivent conserver plusieurs copies de toute leur propriété intellectuelle pour y accéder pendant ou après une faille de sécurité, une compromission informatique, une erreur humaine ou encore une catastrophe naturelle. Vous pouvez vous appuyer sur des documents de propriété intellectuelle pour démontrer vos droits sur divers dessins, œuvres de création ou produits. Le fait de les sauvegarder en toute sécurité vous permet d'accéder aux données PI chaque fois que vous en aurez besoin.

- Dossiers personnels des entreprises

Les dossiers personnels sont des données essentielles pour toutes les entreprises. Les données confidentielles des employés, nom complet, date de naissance, numéro de sécurité sociale, adresse, etc., sont susceptibles de faire l’objet de cyberattaques et d’erreurs humaines. Les entreprises doivent par conséquent s’assurer qu’elles sont toujours sauvegardées en toute sécurité. Il est préférable de stocker les sauvegardes dans plusieurs emplacements, en suivant la règle de sauvegarde 3-2-1, pour protéger toutes les données sensibles et les rendre accessibles dans un scénario de perte de données.

- Données administratives

Un large éventail de dossiers administratifs nécessite une gestion et une sécurité judicieuses des données sensibles. Ces documents peuvent comprendre des plans d’activités, des contrats, des conventions de travail, des règlements administratifs et d’autres renseignements confidentiels.

Chaque entreprise, quelle que soit sa taille, a besoin que ses documents administratifs soient conformer à la réglementation. Vous devez donc veiller à ce que toutes les données administratives soient régulièrement copiées et stockées dans le cadre de sauvegardes sécurisées. Vous devez par ailleurs vous assurer que les données sensibles sont privées, qu'elles ne peuvent être partagées, corrompues ou exploitées en ligne, et accessibles même en cas de violation de données ou d'un autre événement de perte de données.

- Données financières (y compris les informations relatives aux paiements et aux transactions)

Les données financières peuvent inclure les comptes bancaires, les informations sur les transactions commerciales sensibles, les méthodes de paiement des clients, etc. Vous devez protéger les données financières pour empêcher les acteurs malveillants de les voler, ce qui pourrait entraîner une augmentation des coûts, l’arrêt des processus commerciaux et la méfiance des clients.

Les renseignements sur les transactions relatives aux ventes, achats d’équipement ou d’infrastructure, échanges d’argent et autres doivent toujours être sécurisés et facilement accessibles aux fins d’accès ou de restauration. Il est essentiel de tenir un registre de tous les achats antérieurs, de toutes les activités commerciales et de toutes les transactions avec les clients pour soutenir le succès de votre projet d’entreprise, régler les différends et atténuer les potentiels problèmes de production. L’utilisation d’une solution de sauvegarde intelligente pour conserver les données de transaction dans un stockage sécurisé est essentielle pour assurer leur intégrité et disponibilité.

Les données de paiement peuvent inclure des informations financières sensibles des clients et doivent donc être protégées en conséquence. Comme vous devrez peut-être accéder à ces données à l’avenir, il est essentiel de les garder confidentielles, protégées et accessibles dans un stockage sécurisé.

Chaque entreprise doit concevoir et mettre en œuvre une stratégie unique de sauvegarde et de protection des données pour garder les informations financières loin des regards indiscrets et des malwares embêtants. Si vos disques durs locaux sont compromis, vous devez être en mesure de rapidement restaurer et accéder aux données sensibles via une solution de sauvegarde sécurisée.

Quels sont les quatre types de restauration des données d'entreprise ?

Il existe de nombreuses façons de perdre des données sensibles. Au lieu de vous soucier d’un événement de perte de données, vous pouvez être proactif et mettre en œuvre des politiques de reprise d'activité après sinistre appropriées avant qu’une violation de données ne se produise. Vous serez ainsi toujours en mesure de restaurer les informations critiques.

Il existe quatre principaux types de processus de restauration de données primaires pour restaurer les données après une cyberattaque, une suppression accidentelle ou une catastrophe naturelle. Nous allons les découvrir ci-dessous.

- Physique

Il peut arriver que vous perdiez des données à la suite d'un endommagement physique de votre disque dur (HDD). La restauration de données à partir d'un disque dur physiquement défectueux est appelée « restauration de données physiques ». Un bruit de clic constant du disque dur est souvent entendu lorsqu'il est corrompu, endommagé ou hors d'usage.

Les dommages physiques du disque dur peuvent résulter d’une surchauffe, d’humidité, de coups physiques ou d’une exposition à des températures élevées. Il est préférable de demander une aide professionnelle pour aider à la récupération de données physiques. en cas de disque dur compromis

- Logique

Si votre disque dur ne présente aucune anomalie physique, mais que vous ne pouvez toujours pas accéder à certains fichiers ou dossiers, il est probable qu'il soit affecté de problèmes logiciels. Vous pouvez dans ce cas vous tourner vers la restauration de données logiques.

Les erreurs logiques affectant le disque dur sont souvent dues à un système de fichiers endommagé. Vous pouvez, si tel est le cas, restaurer une partie (ou la totalité) des données perdues en réparant le système de fichiers ou une partition corrompue via des commandes natives de Windows ou encore un logiciel spécialisé de restauration de données. Vous pouvez en règle générale récupérer vous-même les données perdues. Il est cependant préférable de sauvegarder toutes les données accessibles pour éviter de les compromettre si le processus de restauration devait échouer. Il est préférable de demander l’aide d’un expert si les erreurs logiques persistent après avoir essayé toutes les solutions fiables.

- Instantanée

La restauration instantanée des données peut restaurer les données essentielles via des sauvegardes directes. Vous pouvez, si votre disque dur n’est pas physiquement endommagé et fonctionne correctement, restaurer des sauvegardes sécurisées et poursuivre vos tâches quotidiennes.

Que ce soit manuellement ou avec l’aide d’un professionnel, il est préférable de sauvegarder l’ensemble des données sur votre disque dur pour sécuriser le stockage. Vous pouvez par la suite dépanner votre terminal (ordinateur, ordinateur portable, tablette) jusqu’à ce qu’il fonctionne comme prévu. Une fois cela fait, vous pouvez transférer toutes les données de sauvegarde sur votre terminal.

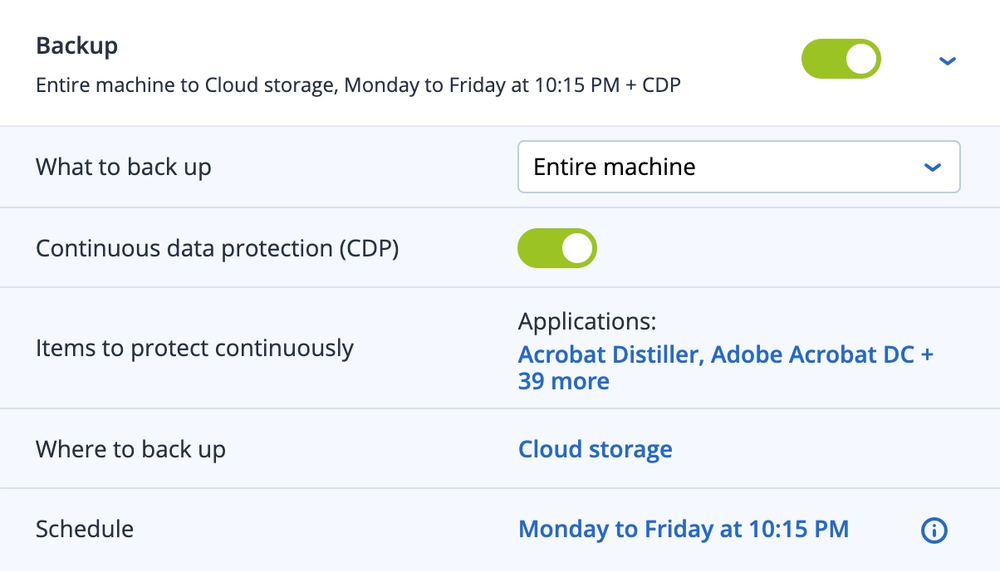

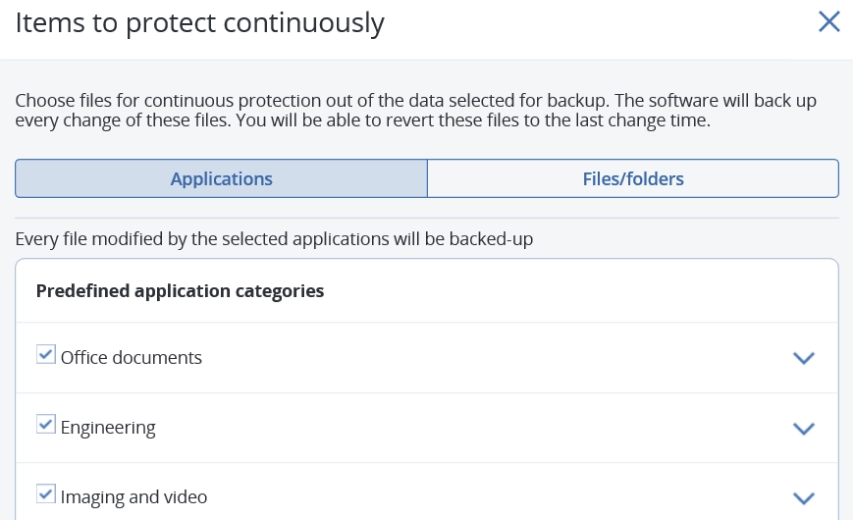

- Protection continue des données

Il est préférable de prévenir la perte de données que de restaurer vos données après une violation.

Les solutions de protection et de restauration des données se concentrent sur les fonctionnalités de prévention des menaces pour détecter les menaces cachées sur votre réseau et les bloquer avant qu’elles ne puissent s’infiltrer dans votre ordinateur. Qu’il s’agisse de malwares, de ransomwares ou de virus malveillants, une solution de cybersécurité solide peut protéger vos données contre des tiers mal intentionnés.

Même les mesures de cybersécurité les plus approfondies peuvent toutefois être victimes d’une cyberattaque sophistiquée. Avoir une sauvegarde de données fiable est crucial dans de tels cas pour assurer une restauration rapide et zéro perte de données. L’avantage des outils de cybersécurité modernes est qu’ils offrent des fonctionnalités de sauvegarde automatisées. Même un utilisateur non expert en technologie peut piloter et gérer les options de protection, de sauvegarde et de restauration des données à partir d’un agent centralisé alimenté par une interface conviviale.

Désolé, votre navigateur n'est pas pris en charge.

Il semble que notre nouveau site Web soit incompatible avec la version de votre navigateur. Ne vous en faites pas, la solution est simple ! Pour voir l'ensemble de notre site Web, mettez tout simplement votre navigateur à jour, dès maintenant.