Während 2016 bis Anfang 2017 eine Hochphase für verheerende Ransomware-Angriffe war, kam Ende 2017 eine andere dominante Bedrohung für Privatanwender und Unternehmen auf: illegales Kryptomining.

Wie Ransomware sind auch Kryptominer kein neues Phänomen. Die Möglichkeit, Computer-Ressourcen – ohne die Hilfe spezialisierter oder besonders leistungsfähiger Hardware – zum „digitalen Schürfen“ (Mining) von Bitcoins zu nutzen, gibt es bereits seit mindestens 2011. Aber erst seit dem Boom der Kryptowährungen in 2017 haben Cyberkriminelle auch Malware entwickelt, die diese Funktion erfüllt.

Zu diesem Zeitpunkt tauchten nämlich Tausende verschiedener Blockchain-basierter Digitalwährungen auf, von denen viele in puncto Umfang und Kapitalisierung nach oben schossen. Und einige von diesen konnten auch mit gewöhnlichen Computer-Ressourcen errechnet werden. Kryptomininig ist eine der Grundlagen von Kryptowährungen: Es stellt die erforderliche Rechenleistung zur Verfügung, um zurückliegende Transaktionen mit der Kryptowährung zu überprüfen – ein Prozess, der dazu dient, die Integrität der digitalen Währung zu gewährleisten. Kryptominer verwenden dabei die Ressourcen von (zumeist fremden) Computern, um komplexe mathematische Probleme zu lösen: der erste Miner, der das betreffende Problem löst, wird für seine Bemühungen mit eben dieser Kryptowährung bezahlt.

Es kann zu einem lukrativen Geschäft werden, derjenige zu sein, der für die aufgewendeten Ressourcen (Rechenleistung und Strom) bezahlt wird, die zur Überprüfung der Kryptowährungstransaktionen ausgenutzt werden. Cyberkriminelle erkannten schnell, dass sie nur fremde Computer mit Kryptomining-Malware infizieren müssen, um diese Computer dann für ihre Zwecke zu missbrauchen und anschließend den Profit einzustreichen. Wenn Sie dieses Potential auf einige 1000 oder sogar eine Millionen infizierte Computer hochrechnen, wird schnell klar, warum so viele Gauner auf den Kryptomining-Malware-Zug aufgesprungen sind: es ist nicht nur hochprofitabel, sondern die Opfer haben oft auch keine Ahnung, dass ihnen das Geld aus der Tasche gezogen wird.

Smarte Cyberkriminelle erkannten zudem, dass sich Gewinne und Erfolgrate durch Bündelung mehrerer Malware-Typen nochmals vervielfachen lassen. Wenn ein unachtsamer Anwender in einer präparierten E-Mail auf einen Link klickt oder einen E-Mail-Anhang öffnet, kann man ihm gleich zwei Infektionen unterschieben: Kryptomining-Malware und Ransomware. Normalweise wird ein solcher Angreifer nicht beide Schadprogramme auf einmal aktivieren. Denn ein Computer, dessen Dateien per Ransomware verschlüsselt wurden, kann schlecht gleichzeitig als Kryptomining-Werkzeug dienen. Stattdessen wird, basierend auf diversen Faktoren (Hard- und Software-Konfiguration der Maschine, vorhandene Malware-Abwehrmechanismen etc.), der jeweils lukrativste Angriff gewählt. Bei diesen Aussichten wurde Kryptomining-Malware unter den Cyberkriminellen plötzlich sehr beliebt.

Raketenhafter Anstieg der Kryptojacker in 2018

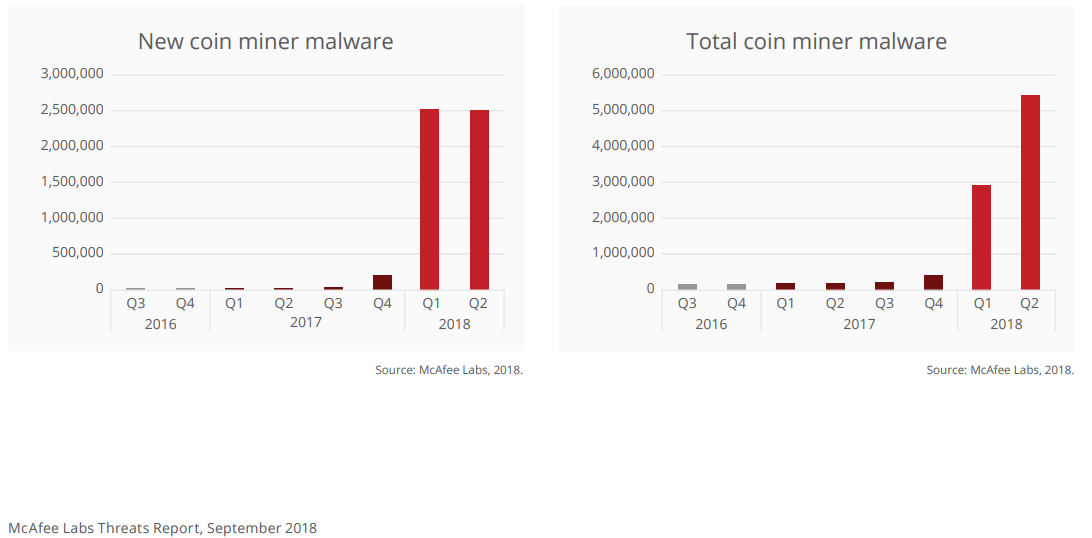

Der bekannte Anti-Malware-Anbieter McAfee ermittelte im vierten Quartal 2017 rund 400.000 Exemplare von Kryptomining-Malware, die im ersten Quartal 2018 um schockierende 629% (auf mehr als 2,9 Millionen Exemplare) explodierten. Im zweiten Quartal 2018 zeigte sich ein weiterer Anstieg um 86% – was über 2,5 Millionen neuen Exemplaren entspricht. Und auch der Anti-Malware-Anbieter TrendMicro hat im selben Zeitraum sehr ähnliche Berichte veröffentlicht: Sie stellten ab Anfang 2017 einen Anstieg derartiger Angriffe um 956% fest.

Schlimmer noch: es wurden nicht nur klassische Kryptomining-Applikationen entwickelt, die auf den Windows- oder Linux-Systemen der Opfer installiert werden und dort dann verborgen laufen, sondern es gibt auch sogenannte Kryptomining-Services. Dabei installieren die dahinterstehenden kriminellen Betreiber heimlich ein kleines Stück JavaScript auf Websites. Mit diesem JavaScript-Code wird der Webbrowser, in dem die manipulierte Website aufgerufen wurde, teilweise oder komplett ausgelastet – und der betreffende Computer so zum heimlichen Schürfen von Kryptowährung verwendet, ohne dass der Anwender, dessen Systemressourcen so heimlich missbraucht werden, davon Kenntnis erlangt oder einen Nutzen davon hätte.

Dieser Ansatz setzte sich schnell durch. Im November 2017 meldete AdGuard, ein Hersteller beliebter Werbeblocker-Browser-Plugins, einen Anstieg von Kryptojacking in Webbrowsern um 31%. Bei den Untersuchungen der Firma wurden mehr als 30.000 Websites gefunden, die Kryptomining-Skripte (wie Coinhive) ausführen, was mehreren Berichten zufolge weltweit jede fünfte Organisation betrifft. Im Februar 2018 ermittelte der Bad Packets-Bericht 34.474 Websites mit Coinhive, dem beliebtesten JavaScript-Miner, der auch für legale Kryptomining-Aktivitäten verwendet wird. Und im Juli 2018 berichtete das Unternehmen Check Point Software Technologies, dass vier der zehn wichtigsten Malware-Instanzen, die das Unternehmen gefunden hatte, Krytominer waren. Kryptomining-Malware, von der weltweit mittlerweile rund die Hälfte aller Unternehmen betroffen sind, hat Ransomware mittlerweile als größte und am weitesten verbreitete Cyberbedrohung überholt.

Wie illegales Kryptomining funktioniert

Cyberkriminelle verwenden viele Techniken, um ihre Angriffsziele mit Kryptojacking-Malware zu infizieren – von der Kompromittierung einzelner PCs und Mobilgeräte bis zur Infiltration beliebter Websites, durch deren Besuch die Malware verbreitet wird. Phishing- und Spear-Phishing-E-Mails, die Benutzer dazu verleiten sollen, auf manipulierte Links zu klicken oder schädliche Anhänge zu öffnen, bleiben ein sehr beliebter und effektiver Angriffsvektor. Einige Varianten verfügen über Computerwurm-Komponenten, durch die sich die Malware über ein gemeinsames LAN von einem kompromittierten Computer auf weitere verbreiten kann. Der EternalBlue-Exploit, durch den sich in 2017 die bekannte WannaCry-Ransomware wie eine globale Epidemie ausbreiten konnte, wird auch heute noch von Kryptomining-Malware-Verteilern verwendet. Aber anders als bei Ransomware haben die Opfer von Kryptomining-Malware normalerweise keine Ahnung, dass sie bestohlen werden. Es überkommt sie höchstens ein vages Gefühl, dass ihr System weniger effizient als früher funktioniert.

Eine weitere beliebte Infiltrationstechnik sind gefälschte Software-Updates. Ein Beispiel wäre ein Malware-Download, der sich als legitimes Update für den Adobe Flash Player ausgibt – und seine Spuren dadurch verwischt, dass der Flash Player zwar tatsächlich aktualisiert wird, zusätzlich aber auch eine bösartige Kryptomining-Malware bereitgestellt wird. Eine weitere Verbreitungsmethode besteht darin, bösartige Kryptomining-Skripte heimlich in legitime Websites oder Online-Werbeblöcke einzuschleusen, wie sie auf vielen Websites ausgeführt werden. Sobald ein potentielles Opfer eine solche Website besucht bzw. dessen Webbrowser die Online-Werbung lädt, wird ein Kryptomining-Prozess gestartet, der ohne Wissen des Computerbesitzers dessen Rechenleistung nutzt, um Gewinne für den Angreifer zu erwirtschaften.

Die Entwickler von Kryptomining-Malware haben aus frühen Fehlern gelernt. Malware, die die CPU-Kapazität eines befallenen Computers bis zu 100% ausreizt, findet man heutzutage kaum noch. Dies würde nur eine spürbare Verlangsamung des Computers und damit die Aufmerksamkeit des Benutzers provozieren. Neuere Kryptomining-Malware-Varianten gehen klüger vor, um ihre Präsenz zu verbergen: die CPUs der betroffenen Computer werden nur zu ca. 20% belastet und/oder die ressourcenintensiven Berechnungen werden möglichst in den Inaktivitätszeiten der eigentlichen Computerbenutzer ausgeführt. Auf diese Weise können die Kryptominer viel länger die Ressourcen ihrer Opfer stehlen, ohne bemerkt zu werden.

Schlimmer noch: man muss kein versierter Software-Entwickler mehr sein, um in das Geschäft mit dem illegalen Mining einzusteigen. Wie auch bei anderen Malware-Kits kann Kryptojacking im Darknet als regelrechter Service gekauft werden – und das für Summen ab ca. einem halben Euro. Das hohe Maß an Datenvertraulichkeit und Anonymität, das viele Kryptowährungen (wie Monero und Zcash) bieten, macht das Auffinden und Festnehmen von Cyberkriminellen viel schwieriger.

Monero beispielsweise verwendet ein öffentliches „Ledger“ (eine Art digitales Kontobuch bzw. Protokolljournal), um den Austausch von digitalen Token zu ermöglichen und zu verfolgen. Die entsprechenden Transaktionen werden dabei aber möglichst verschleiert, um die tatsächlichen Quellen, Empfänger und Beträge der Kryptowährung zu verbergen. Eine unlängst veröffentlichte wissenschaftliche Studie ergab, dass der Kryptominer Coinhive über die Kryptowährung Monero jeden Monat Gewinne von rund 200.000 Euro generiert. Dieselbe Studie der RWTH Aachen schlussfolgerte außerdem, dass 75% des gesamten Kryptominings, das über Webbrowser erfolgt, auf Monero basieren.

Bedeutende Kryptojacker

Smominru

Smominru ist das vermutlich berüchtigtste Kryptojacking-Botnetz. Es besteht aus über 520.000 Maschinen, mit denen der Botnetz-Betreiber bis Januar 2018 mehr als 3 Millionen Dollar (über Monero) eingenommen haben soll. Der Motor dieses Erfolges ist ein intelligentes, sich laufend selbst regenerierendes Botnet-Design. Auch Smominru basiert, wie die globale WannaCry-Ransomware-Epidemie in 2017, auf dem von der NSA gestohlenen EternalBlue-Exploit.

BadShell

Clevere Kryptojacker wie BadShell verstecken sich hinter legitimen Prozessen wie der Windows PowerShell, um heimlich bösartige Mining-Skripte ausführen zu können. Herkömmliche Antiviren-Programme erkennt solche Bedrohung nur selten, da sie Windows-signierten Ausführungsprogrammen wie der PowerShell standardmäßig vertrauen.

Coinhive

Coinhive war ursprünglich als legitimes Website-Monetarisierungstool gedacht und wird dafür auch noch verwendet. Mittlerweile ist der Mining-Code von Coinhive jedoch zur weltweit größten Kryptojacking-Bedrohung geworden. Einer interessanter Umstand dabei ist, dass das für Coinhive verantwortliche Unternehmen 30% aller entsprechenden Kryptomining-Aktivitäten – wozu auch gehackte Instanzen gehören – netzwerkmäßig versorgt.

MassMiner

MassMiner ist ein interessantes Beispiel, da es viele Exploits zu diversen Schwachstellen für einen „Payload“ (geldbringende Aktivität/Applikation) nutzt. Die Ausnutzung nicht gepatchter Fehler in Oracle WebLogic, Apache Struts oder dem Windows-SMB-Protokoll hat den MassMiner-Entwicklern Gewinne von ca. 170.000 Euro (über die Kryptowährung Monero) eingebracht.

Prowli

Prowli ist ein großes und bekanntes Botnetz von über 40.000 infizierten Webservern und IoT-Geräten (Internet of Things), das zum Kryptomining und Umleiten von Benutzern auf bösartige Websites verwendet wird. Ein Bestandteil von Prowli ist ein Brute-Force-Kennwort-Wurm, um die zusätzliche Verbreitung des Monero-Miners zu unterstützen. In einigen Fällen installiert das Botnet auch heimliche Zugänge (Backdoors) zu infizierten Systemen.

WinstarNssMiner

WinstarNssMiner hat im Mai 2018 an rund drei Tagen mehr als eine halbe Million Systeme infiziert. Wenn dieser Kryptojacker auf dem Zielcomputer eine wirksame Antiviren-Software erkennt, bleibt er inaktiv. Eine Aktivierung erfolgt also nur auf Systemen mit schwacher Abwehr. Verschärfend kommt hinzu, dass WinstarNssMiner das infizierte System abstürzen lässt, wenn Sie versuchen, die Malware zu entfernen.

Acronis True Image bekämpft jetzt auch Kryptojacker

Im Rahmen seiner fortwährenden Cyber Protection-Anstrengungen hat Acronis auch das Kryptomining-Phänomen im Blick, das mittlerweile zu einer weltweiten Bedrohung geworden ist. Um unsere Privat- und Unternehmenskunden auch vor Kryptoming-Malware zu schützen, haben wir die Anti-Ransomware-Fähigkeiten von Acronis Active Protection um Technologien zur Bekämpfung von Kryptoming-Malware erweitert.

Diese erweiterte Version von Acronis Active Protection nutzt fortschrittliche Verfahren auf Basis von maschinellem Lernen (ML), um Kryptojacking-Prozesse unter Windows zu erkennen und dann zu beenden. Wenn Acronis Active Protection einen Kryptominer erkennt, wird der administrative Benutzer der Maschine über diese potenziell illegale Aktivität benachrichtigt. (Diese Funktionalität ist zunächst in Acronis True Image, unserem Produkt für Privatanwender, verfügbar. Es soll in naher Zukunft aber auch Bestandteil unserer unternehmensorientierten Acronis Backup-Produkte werden.)